しかし検知や防止が難しいとはいえ、何も対策をしないと、個人情報漏えいの加害者になるリスクがあります。 パスワードリスト攻撃を受ける理由として「ユーザーがパスワードを使い回している」ことが挙げられます。 それに対して企業側ができる対策として、ユーザーに他社ログインパスワードを使いまわさないように注意喚起する、ログイン通知や履歴、二段階認証の機能を提供する、などが挙げられます。 この記事ではパスワードリスト攻撃とはどういうサイバー攻撃なのかを具体的な手口・ 事例と合わせて解説します。その上で企業がやるべき対策として、提供したい機能、使用したいツールを紹介しています。 この記事を読めばパスワードリスト攻撃の基本と手口を理解でき、自社の状況に合わせた対策を選択できるでしょう。

パスワードリスト攻撃とは

パスワードリスト攻撃とはパスワードリスト攻撃の手口パスワードリスト攻撃と類似サイバー攻撃の違いパスワードリスト攻撃による企業の被害事例4選事例1.不正利用で多額の被害、サービス終了「7pay」事例2.顧客情報46万件が流出した「ユニクロ・GU」事例3.58万件の不正ログインがおこなわれた「Ameba」事例4.約17万円分のポイント不正使用を許した「ニコニコ動画」パスワードリスト攻撃によって企業が受ける被害ポイント・ネット決済の不正利用個人情報の流出企業の機密情報の漏えいパスワードリスト攻撃の原因パスワードリスト攻撃の対策方法ログイン方法の複雑化(突破率軽減)不正アクセスの検知・ブロック参考:ユーザー側が不審なアクセスを検知する機能も提供すべきまとめ

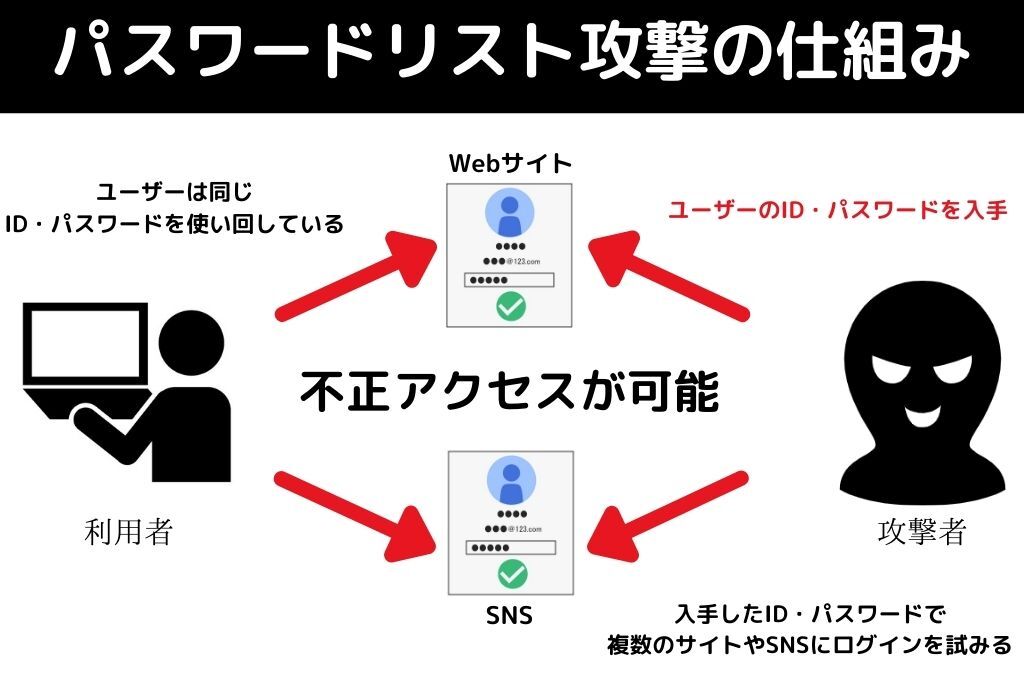

パスワードリスト攻撃とは、ダークWebなどで不正に入手したID・パスワードのリストをもとに、サイトに不正アクセスを行うサイバー攻撃です。 従来は何千・何万パターンものパスワードをひたすら試行し続ける総当たり型が主流でした。これは莫大な数のログインを短時間に行うので、比較的簡単に検知できました。 しかし、パスワードリスト攻撃は不正に入手したパスワードを使用します。従来行われていた総当たり型のサイバー攻撃とは違い、試行回数が格段に少なくなるので、正規のログインとの区別がつきにくく、検知・防止が非常に難しいのが特徴です。 また多くのユーザーは同じID・パスワードを複数サイトで使いまわしているので、1つのサイトから情報が漏れると、悪用される可能性があります。 このように、対策が難しく、その上流出した場合の被害も大きくなるのがパスワードリスト攻撃です。

パスワードリスト攻撃の手口

パスワードリスト攻撃は、不正にユーザーのID・パスワードをリストにし、自動入力ツールなどを使用してログインするのが手口です。 ID・パスワードの入手方法としては、主にフィッシングサイトを利用する方法とダークWebを利用する方法があります。

フィッシングサイトでID・パスワードを入力させる

フィッシングサイトとは、正規のサイトを装った偽のWebサイトに誘導しID・パスワードを入力させ、不正に情報を入手します。 手口としては、公式サイトからのメールを装った偽物のメールに記載されているフィッシングサイトのURLにアクセス、ID・パスワードを入力してしまうと個人情報が流出します。 URLの文字列も、Webサイトの見た目も本物に近いため、注意深く見ないと偽物だと気が付けない非常に被害数が多い手口です。 IPA(情報処理推進機構)が発表した「情報セキュリティ10大脅威 2020」では、個人分野でのセキュリティの脅威として2位に挙げられています。 参考:情報セキュリティ10大脅威 2020|IPA

ダークWebでID・パスワードの購入

ダークWebとは、匿名性の高い特別なネットワーク上に構築されたWebサイトで、非合法な情報や物の取引に使われています。 一般の検索エンジンの検索結果には表示されず、特定の設定をしないとアクセスができません。 ダークWebで不正に入手した個人情報を利用してパスワードリスト攻撃が行われています。

パスワードリスト攻撃と類似サイバー攻撃の違い

パスワードリスト攻撃と類似の攻撃との違いは、以下の通りです。 ブルートフォースアタックとは、すべてのパスワードを総当たりで試す攻撃です。 リバースブルートフォースアタックは、よく使われるパスワードを異なるIDに総当たりする攻撃です。 パスワードを間違えるとロックがかかるサイトが多いですが、IDを間違えてもロックがかからないサイトが多いので、それを逆手にとった攻撃方法です。 パスワードスプレーアタックとは、複数のIDに複数のパスワードを変えながらログインを試みる方法です。 IDをいくつか決めて、それぞれのIDに同じパスワードを試す⇒ダメだったらパスワードを変えて再試行⇒何回かやってダメだったら、IDの候補を変えて同じことをする⇒以下繰り返しです。 これら3種とパスワードリスト攻撃の違いは、3種は総当たり形式のため、パスワードリスト攻撃と比べると比較的検知しやすくなっています。 ただし事前にIDとパスワードを入手していなくても実施できる分、実施のハードルは低くなっています。

パスワードリスト攻撃による企業の被害事例4選

本章でご紹介するパスワードリスト攻撃による被害の事例は、いずれも日本を代表するサービスで発生しています。 セキュリティ対策に十分な費用を掛けられるはずの企業のサービスでも、パスワードリスト攻撃を受けると防ぐのが難しいことが、これらの事例からも分かります。

事例1.不正利用で多額の被害、サービス終了「7pay」

「7pay」は、2019年7月のサービス開始直後に、不正アクセスによる不正利用が発生しサービスを停止。その後再開に向けた動きが取られましたが、翌8月にサービス廃止を決定しました。 実被害は7月末時点で3,800万円以上と報告されていますが、金銭的な被害だけではなく、ブランドの毀損も大きな損害といえるでしょう。 原因としては、「複数端末からのログインに対する対策」や「二要素認証等の追加認証の検討」が十分ではなかったこと、システム全体の最適化を検証できていなかったことが考えられるとの報告がありました。 参考:「7pay(セブンペイ)」 サービス廃止のお知らせとこれまでの経緯、今後の対応に関する説明について|株式会社セブン&アイ・ホールディングス

事例2.顧客情報46万件が流出した「ユニクロ・GU」

2019年4月から5月にかけて、「ユニクロ」「GU」のオンラインストアでパスワードリスト攻撃による不正アクセスで46万件分の個人情報が流出しました。 流出した個人情報の中にはクレジットカード情報の一部も含まれています。ただしクレジットカード番号は上4桁と下4桁以外は非表示としており、セキュリティコードは表示・保存されていないので、漏えいの可能性はないとされています。 不正アクセスを許した直接的な原因と対策については、ファーストリテイリング社からは発表がありません。 しかし同年の1月にも、別件の個人情報流出を起こしており、セキュリティリスクへの意識と対策が不十分なことから本件につながったと見られます。 参考:「リスト型アカウントハッキング(リスト型攻撃)」による弊社オンラインストアサイトへの不正ログインの発生とパスワード変更のお願いについて|株式会社ファーストリテイリング

事例3.58万件の不正ログインがおこなわれた「Ameba」

2016年11月、株式会社サイバーエージェントが運営する「Ameba」で、58万件のアカウントに不正ログインがおこなわれました。 不正利用などの事実はありませんでしたが、個人情報が流出した可能性があります。 Ameba側は、パスワード変更や誕生日などの安易なパスワードは設定しないように案内をしました。 参考:「Ameba」への不正ログインに関するご報告とパスワード再設定のお願い|CyberAgent

事例4.約17万円分のポイント不正使用を許した「ニコニコ動画」

2014年6月、株式会社ドワンゴが運営する「ニコニコ動画」で、22万IDの不正アクセスが確認されました。不正アクセスされたアカウントのうち19のIDでニコニコポイントの不正利用があり、約17万円の被害がでています。 こちらも社内のセキュリティ対策状況などの直接的な原因については発表されておらず、パスワードの適切な設定をするように注意喚起にとどまりました。 参考:ニコニコ動画に不正ログイン攻撃、約220万回の試行で17万円の被害|日経XTECH 参考:他社流出パスワードを用いた不正ログインについて(2019/10)|ニコニコ動画

パスワードリスト攻撃によって企業が受ける被害

パスワードリスト攻撃を受けてID・パスワードが流出すると、以下のような被害を受けてしまいます。

ポイント・ネット決済の不正利用個人情報の漏えい企業の機密情報の漏えい

いずれもサイト運営の今後を左右する大きな被害になる可能性があります。ここからは具体的にどんな被害を受けるのか解説していきます。

ポイント・ネット決済の不正利用

オンラインストアでユーザーが保有するポイントの不正使用、ネット決済を勝手にされる被害です。 一人あたりの被害金額は数万~数十万円程度ですが、それゆえに不正利用されていることにすぐに気が付きにくいです。 実被害金額以上に、ユーザーからの信頼が失われ、ユーザーの利用が減ってしまうことが企業視点での最大の被害になります。 7payのように、最悪サービス廃止に追い込まれることもあるでしょう。

個人情報の流出

企業が被害を受けた場合、「不正者に狙われた被害者」だけではなく、「ユーザーの個人情報を漏洩した加害者」にもなり得ます。そのため、下記のような被害が考えられます。

民事・刑事上の責任が発生する原因の調査・対応に人的コストが発生する社会的信用が低下する

民事・刑事上の責任が発生する

個人情報を漏えいしてしまうと、個人情報保護法に基づき、国からの改善命令が出されます。改善命令に従わない場合、6ヵ月以下の懲役または30万円以下の罰金刑が科されます。 個人情報の漏えいはプライバシー権の侵害です。そのため、被害者への慰謝料などの損害賠償などが発生します。 また、賠償金として、1人あたり平均2万9,768円が必要になるとの試算があります。 一件あたりの漏えい人数も平均で1万人を超えるとのデータがあり、少なくとも3,000万円弱という莫大なコストが必要になるでしょう。 参考:2018年 情報セキュリティインシデントに関する調査報|日本ネットワークセキュリティ協会

原因の調査・対応に人的コストが発生する

個人情報の漏えいが発覚すると、事実関係の究明、原因の調査、影響範囲の特定、再発防止策の検討・実施、影響を受ける可能性がある本人への連絡、個人情報保護委員会等への速やかな報告などの対応が必要です。 また、情報漏えいが報道されると、顧客や取引先からの苦情や問い合わせ、企業SNSを開設、運用している場合には誹謗中傷の書き込みが増えるなど、炎上への対応にも追われることになります。

社会的信用が低下する

個人情報保護の重要性が問われ、企業の情報管理への目線が年々厳しくなっています。 このような状況で個人情報を漏えいしてしまうと、重要顧客の取引停止、株価下落、営業機会の損失などの損害が発生します。 それだけではなく、今後「個人情報を漏えいした企業」としてレッテルを貼られることになり、社会的信用が大きく低下します。

企業の機密情報の漏えい

ドキュメント管理サービスやチャットツールなど、ビジネスに使用しているサービスに不正ログインを許してしまうと、企業の機密情報の漏洩につながります。 取引情報や顧客情報などが流出すれば、企業の信頼が一気に失われ、取引の停止やユーザーの離脱など甚大な被害につながります。 被害の内容によっては、多額の損害賠償をすることにもなるでしょう。 他の被害と同様に、サービスや事業の廃止に追い込まれる可能性があります。

パスワードリスト攻撃の原因

パスワードリスト攻撃は、正規のログインと同様の手順でアクセスしてくるため、不正アクセスを検知して防ぐのが難しいサイバー攻撃です。 パスワードリスト攻撃が多発している最大の原因として、「ユーザーがパスワードを複数のサイトで使いまわすこと」が挙げられます。 参考:STOP!! パスワード使い回し!!パスワードリスト攻撃による不正ログイン防止に向けた呼びかけ|JPCERT/CC ユーザーはパスワードを使いまわす傾向にあるため、他所で流出したパスワードをもとにパスワードを解明されてしまうのがパスワードリスト攻撃の特徴であり、被害が頻発している大きな原因となっています。 また先述の通り、検知のしやすい総当たり形式のサイバー攻撃とは違い、通常のログインと同じ方法でログインを試行するため、検知が非常に難しいこともパスワードリスト攻撃の被害が多発している原因です。

パスワードリスト攻撃の対策方法

前章でお伝えした通り、パスワードリスト攻撃は検知が難しく、ユーザーのパスワード使いまわしが起因で発生することが多いため、対策を施すのが難しいサイバー攻撃です。 サービスごとのパスワード変更をユーザーに促す必要がありますが、強制することはできないので、それだけでは防ぎきれないのが実情です。 しかし対策をせず被害につながれば、大きな金銭的・社会的損失につながるため、少なくとも以下の対策は施す必要があります。 パスワードリスト攻撃の対策は、大きく以下の2つに分かれます。

ログイン方法の複雑化(突破率軽減)不正アクセスの検知・ブロック

ログイン方法を複雑化してパスワード解析を突破されてしまう可能性を抑えることと、そもそも不正アクセスを検知してブロックすることの、両軸での対策が必要です。

ログイン方法の複雑化(突破率軽減)

ログイン方法を複雑化し突破率を軽減する具体的な方法としては、以下が挙げられます。

パスワードのルールを複雑にする画像認証を導入する2段階認証を導入する

最も導入が簡単で、効果も一定見込めるのがパスワードルールの複雑化です。 画像認証や2段階認証は、システム開発や導入が必要ではありますが、高い効果が見込めるため出来る限り導入すべき対策です。

パスワードのルールを複雑にする

パスワードリスト攻撃では他社が流出させたパスワードを利用するため、他社よりも複雑なパスワードのルールを設定することで、不正アクセスを少しでも防ぐことができます。 具体的には、以下のルールを適用すると良いでしょう。

最低文字数を多くする英数字と記号をすべて必須とする大文字も必須とする

これらのルールを適用することで、パスワードの使いまわしを防止し、流出したパスワードから自社のサービスへのアクセスを防ぐことができます。

画像認証を導入する

ECサイトなど会員登録が必要なサイトの場合、画像認証の導入は有効なパスワードリスト攻撃対策です。 画像認証とは、ログインや購入など重要な処理を実行する前に、ひらがなや英数字のような文字列を表示し、ユーザーに入力させます。表示する文字列はコンピューターには認識しづらいものなので、セキュリティ対策として有効です。 画像認証を導入することで、パスワードリスト攻撃の影響を低減する効果が見込めます。

2段階認証を導入する

2段階認証とは、IDとパスワードを入力した後、別の方法で本人確認を行い、不正ログインを阻止するセキュリティの強化方法です。 主に使われている2段階認証は以下の通りです。 2段階認証は銀行などの金融機関や携帯電話会社など、個人情報を厳重に管理する必要がある企業では必ず用いられている方法です。 2段階認証を導入するには認証システムの導入が必要です。 2段階認証で必要となるワンタイムパスワードについては以下の記事で詳しく解説しています。 参考:不正アクセスを防ぐ「ワンタイムパスワード」とは?利用シーンやSMSを使った発行方法まで解説

不正アクセスの検知・ブロック

そもそもの不正アクセスを検知しブロックする対策方法です。 パスワードリスト攻撃のように検知の難しい不正アクセスを検知するためには、不正アクセス対策製品の導入が欠かせません。 不正アクセス対策製品を導入するにはもちろんコストが発生しますが、パスワード漏洩を起こせば多額の損失につながることは先述した通りです。 費用を掛けてでも導入することは必要不可欠です。

不正アクセス対策製品を導入する

不正アクセス対策製品を導入すると、連続した複数回アクセス、同時に大量のアクセスが発生したときなどに検知してブロックできます。 パスワードリスト攻撃のように機械的な不正アクセスを防ぐ効果があるのです。 不正アクセス対策製品は、主に以下のようなものがあります。 ただし不正アクセス対策製品を導入すればすぐに解決というわけではありません。本記事で紹介した他の対策とも組み合わせながら、パスワードリスト攻撃の対策をしていきましょう。 また自社内で不正アクセス対策のシステム設計ができる場合は、不正アクセス対策製品を導入しないでも大丈夫と言えますが、7payのように実施できていると思っていても実際には十分でないケースも考えられます。 本当に必要かどうか、社内でしっかり検証すべきでしょう。

参考:ユーザー側が不審なアクセスを検知する機能も提供すべき

不正アクセスは企業側が検知すべきではありますが、ユーザー側でも不審なアクセスに気がついてパスワードを変更してもらえれば、よりパスワードリスト攻撃を防げる可能性が増します。 そのためには下記の機能の提供もすべきです。 1. ログイン通知 通常とは異なるIPアドレスや国などからログインが行われた場合に、ユーザーにメール等で通知をします。 自身のログインでない場合にはパスワード変更するように促せば、その時点で不正アクセスの芽を摘むことができます。 2. ログイン履歴 過去のログイン履歴をユーザーが参照できるようにします。 それにより、ログインした時刻やアクセス元(IPアドレス、国等)などに身に覚えのないものがあれば、不正アクセスがあったことに気が付くことができます。 1と同様に、即時のパスワード変更を促しましょう。 参考:STOP!! パスワード使い回し!!パスワードリスト攻撃による不正ログイン防止に向けた呼びかけ|JPCERT/CC

まとめ

パスワードリスト攻撃は、不正に入手した個人情報をもとに不正ログインを試みるサイバー攻撃です。 正規の方法でログインされるため、検知・防止が難しいことが問題です。 パスワードリスト攻撃の被害を受けると、サイトの不正利用・個人情報の流出・機密情報の漏えいといった被害が起き、最悪サービスや事業の廃止につながる危険性があります。 有名企業も多数被害にあっており、ニュースでよく取り上げられるなど大きな問題となっています。 パスワードリスト攻撃を受ける大きな原因は、「ユーザーが他社のログインパスワードを使いまわしていること」だと考えられます。 ただしそれ自体を止めることは難しいため、

ログイン方法の複雑化(突破率軽減)不正アクセスの検知・ブロック

の両軸での対策が求められます。 もし本記事の対策をまだ実施していない場合は、早急に対策を講じるべきです。